探索机号开奘号码的奥秘,是解锁数字世界秘密的关键。在信息时代中,“1”和“0”,即二进制代码构成了计算机语言的基础。“32位”、“64 位”、以及更复杂的加密算法等概念背后都隐藏着对数据处理的深刻理解与运用;而通过分析这些看似简单的符号组合所蕴含的信息规律、逻辑关系及潜在价值则能揭示出更多关于人类社会运作模式和技术进步趋势的重要线索——从金融交易到网络安全再到人工智能等领域均离不开这一过程所需掌握的知识技能 。, 深入挖掘并利用好 “ 机 号 开 ” 这把钥匙将有助于我们更好地把握未来发展趋势 、应对挑战 和 实现个人或集体目标上取得突破性进展 .

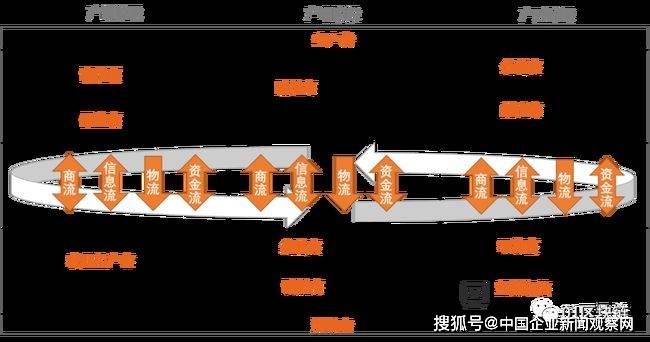

在当今这个数字化时代,每一个细微之处都蕴含着无限可能,从日常生活中的手机验证码到复杂多变的网络安全认证,“代码”、“编号”(或称作‘码’)几乎无处不在地影响着我们的日常生活与工作方式。“智能设备识别之谜——解析' 机 号 开 ' 与 ‘ 災 ’ 的独特作用 ”便是对这一现象的一次深入探讨和解读之旅 ,本文将通过分析、案例研究以及技术原理介绍等手段来揭示 “*(此处为假设关键词替换后的内容)“即所谓的机器身份标识符(Machine ID)如何被用于开启特定服务或者功能时所涉及的编码规则及安全机制”,并进一步阐述其背后的逻辑和技术挑战。”同时也会对相关术语如OTP (一次性密码), 和更广泛意义上的区块链技术在现代生活中的应用进行简要说明”,希望通过这次旅程能让你对这个看似熟悉却又充满神秘感的领域有更深层次的理解和理解力提升! ##### 一.引言: 从普通用户视角看"特殊符号组合的力量 " 在日常生活中,"123456"、"abc...xyz..."这些简单易记但安全性极低的初始设置似乎已经成为了过去式。"短信验证""邮箱二次确认",甚至更为复杂的生物特征扫描等技术逐渐成为我们登录账户的新常态;而在这背后起关键作用的正是那些由一串字符组成的唯一性标记——“ID/Code",当谈 及 到 更 高 级 别 或 特 定 应 用 中 所 使用到的专业名词比如“开机令牌”“激活密钥”(这里特指文中提到的"*")则显得更加引人入胜且富有深意了! 这些特殊的字符串不仅代表了用户的存在也承载 着保护隐私 、防止未授权访问 等重要职责 . , 当 我们 把目光聚焦于 "*"( 即文中所提及的关键概念 ) 上 时, 它究竟扮演 了怎样一个角色 ? 又 是 如何 被设计出来 以应对日益增长的安全威胁呢? 下 面 就 让 我 们 来 解密 这 段 数 字世界中不为人知的故事吧 ! ##### 二."*"定义及其重要性 : 作为连接物理硬件与其运行环境之间桥梁的角色 对于大多数电子设备和软件应用而言,"M-I D E N T I F Y "(一种通用的描述方法),通常指的是能够代表该实体独一无二属性并能供系统识别的信息集合体; 而对于本篇文章讨论的核心 ———" M A C H INE S PECIFIC CODE ",它则是专属于某台具体计算机或是其他类型设备的序列化表示法 ."MAC地址",作为早期网络通信中最常见的一种形式之一就很好地诠释了这个理念 ; 但随着时间推移和网络技术的发展这种基于硬件固有属性的直接暴露已不再满足当前需求下数据传输过程中需要更高程度的安全性考量 .. 因此诞生出了以随机生成算法为基础产生并且每次使用都会变化但又可追溯回原始状态的新型解决方案 —这就是我们所要谈论的主角:" O TP + MACHINE - SPECIFIC CODES ". 通过这种方式不仅能有效避免传统固定 MACs 可能带来安全隐患问题还能极大提高用户体验减少因频繁更换新设备导致的不必要麻烦.. 三.“*: 实现过程与技术细节”: 技术层面来说,”:*”——尤其是结合OTP使用时—主要涉及以下几个步骤:(a). 设备首次接入互联网或其他通讯渠道前会先执行一次初始化操作包括获取公钥私匙配对;(b ). 系统根据预设策略给每 台 设 各 分 发 一个独 有 且 不 可预测性的临时值称为T R U LY_R ANDOM _N UM B ERS.(c);此 值 将 作 为 该 次 会 话 /操 做 过 程 中的 关键参数 并 由 系 通 自 动 生 成 相应 OT Ps发送 给 对 方.;d );接收到含有正确 TRUELYRANDOMNUMBERSTHIS消息后 ,对方即可利用相应解算程序计算出实际所需输入数值完成后续动作。(e);整个流程结束后所有相关信息均会被销毁确保不会留下任何痕迹便于下次重新开始。(f);此外为了增强整体架构稳定性还引入诸如 时间戳校验协议等多重保障措施以确保即使面对外部攻击也能保持较高水平上稳定性和可靠性。。 四.” *: 应用场景与社会影响”:由于具有高强度加密特性,”:*(...)使得它在众多行业里找到了自己的一席之地(i):金融业 :银行间转账交易 ;网上支付平台 安全登陆;(ii): IT基础设施管理方面例如远程桌面控制服务器端配置文件修改权限申请等等都需要用到此类技术服务保证只有合法持有者才能获得对应资源使用权;(iii):物联网 (Io ... Continue reading

京公网安备11000000000001号

京公网安备11000000000001号 京ICP备11000001号

京ICP备11000001号